Keamanan jaringan komputer adalah suatu usaha untuk membatasi akses informasi dan sumber hanya untuk pemakai yang memiliki hak akses. Keamanan jaringan komputer merupakan gabungan dari beberapa faktor.yaitu:

- Availability (ketersediaan).

- Confidentiality (kerahasiaan).

- Integrity (integritas).

Untuk meningkatkan keamanan jaringan komputer agar menjadi lebih handal, maka harus ditambahkan dengan faktor-faktor dibawah ini :

- Nonrepudiation.

- Authenticity.

- Possession.

- Utility.

Availability (ketersediaan)

Ketersediaan data atau layanan dapat dengan mudah dipantau oleh pengguna dari sebuah layanan. Yang dimana ketidaktersediaan dari sebuah layanan (service) dapat menjadi sebuah halangan untuk maju bagi sebuah perusahaan dan bahkan dapat berdampak lebih buruk lagi, yaitu penghentian proses produksi .Sehingga untuk semua aktifitas jaringan, ketersediaan data sangat penting untuk sebuah system agar dapat terus berjalan dengan benar.

Confidentiality (kerahasiaan)

Kerahasiaan dapat ditingkatkan dan didalam beberapa kasus pengengkripsian data atau menggunakan VPN .Topik ini tidak akan, tetapi bagaimanapun juga, akan disertakan dalam tulisan ini. Kontrol akses adalah cara yang lazim digunakan untuk membatasi akses kedalam sebuah jaringan komputer. Sebuah cara yang mudah tetapi mampu untuk membatasi akses adalah dengan menggunakan kombinasi dari username-dan-password untuk proses otentifikasi pengguna dan memberikan akses kepada pengguna (user) yang telah dikenali. Didalam beberapa lingkungan kerja keamanan jaringan komputer, ini dibahas dan dipisahkan dalam konteks otentifikasi .

Integrity (integritas)

Jaringan komputer yang dapat diandalkan juga berdasar pada fakta bahwa data yang tersedia apa yang sudah seharusnya. Jaringan komputer mau tidak mau harus terlindungi dari serangan (attacks) yang dapat merubah dataselama dalam proses persinggahan (transmit) . Man-in-the- Middle merupakan jenis serangan yang dapat merubah integritas dari sebuah data yang mana penyerang (attacker) dapat membajak "session" atau memanipulasi data yang terkirim. Didalam jaringan komputer yang aman, partisipan dari sebuah "transaksi" data harus yakin bahwa orang yang terlibat dalam komunikasi data dapat diandalkan dan dapat dipercaya. Keamanan dari sebuah komunikasi data sangat diperlukan pada sebuah tingkatan yang dipastikan data tidak berubah selama proses pengiriman dan penerimaan pada saat komunikasi data. Ini tidak harus selalu berarti bahwa "traffic" perlu di enkripsi, tapi juga tidak tertutup kemungkinan serangan "Man-in-the-Middle" dapat terjadi.

Nonrepudiation.

Setiap tindakan yang dilakukan dalam sebuah system yang aman telah diawasi (logged), ini dapat berarti penggunaan alat (tool) untuk melakukan pengecekan system berfungsi sebagaimana seharusnya. "Log" juga tidak dapat dipisahkan dari bagian keamanan "system" yang dimana bila terjadi sebuah penyusupan atau serangan lain akan sangat membantu proses investigasi. "Log" dan catatan waktu, sebagai contoh, bagian penting dari bukti di pengadilan jika cracker tertangkap dan diadili. Untuk alasan ini maka "nonrepudiation" dianggap sebagai sebuah faktor penting didalam keamanan jaringan komputer yang berkompeten.

ITU-T telah mendefinisikan "nonrepudition" sebagai berikut :

- Kemampuan untuk mencegah seorang pengirim untuk menyangkal kemudian bahwa dia telah mengirim pesan atau melakukan sebuah tindakan.

- Proteksi dari penyangkalan oleh satu satu dari entitas yang terlibat didalam sebuah komunikasi yang turut serta secara keseluruhan atau sebagian dari komunikasi yang terjadi .

Jaringan komputer dan system data yang lain dibangun dari beberapa komponen yang berbeda yang dimana masing-masing mempunyai karakteristik spesial untuk keamanan. Sebuah jaringan komputer yang aman perlu masalah keamanan yang harus diperhatikan disemua sektor, yang mana rantai keamanan yang komplit sangat lemah, selemah titik terlemahnya .Pengguna (user) merupakan bagian penting dari sebuah rantai. "Social engineering" merupakan cara yang efisien untuk mencari celah (vulnerabilities) pada suatu system dan kebanyakan orang menggunakan "password" yang mudah ditebak. Ini juga berarti meninggalkan "workstation" tidak dalam keadaan terkunci pada saat makan siang atau yang lainnya.

Authenticity

Proses pengenalan peralatan, system operasi, kegiatan, aplikasi dan identitas user yang terhubung dengan jaringan computer. Autentikasi dimulai pada saat user login ke jaringan dengan cara memasukkan password.

Tahapan Autentikasi :

- Autentikasi untuk mengetahui lokasi dari peralatan pada suatu simpul jaringan (data link layer dan network layer)

- Autentikasi untuk mengenal sistem operasi yang terhubung ke jaringan (transport layer)

- Autentikasi untuk mengetahui fungsi/proses yang sedang terjadi di suatu simpul jaringan (session dan presentation layer)

- Autentikasi untuk mengenali user dan aplikasi yang digunakan (application layer)

TAHAP UNTUK MENGAMANKAN JARINGAN KOMPUTER :

Prevention (pencegahan)

Kebanyakan dari ancaman akan dapat ditepis dengan mudah, walaupun keadaan yang benar-benar 100% aman belum tentu dapat dicapai. Akses yang tidak diinginkan kedalam jaringan computer dapat dicegah dengan memilih dan melakukan konfigurasi layanan (services) yang berjalan dengan hati-hati.

Observation (observasi)

Ketika sebuah jaringan komputer sedang berjalan, dan sebuah akses yang tidak diinginkan dicegah, maka proses perawatan dilakukan. Perawatan jaringan komputer harus termasuk melihat isi log yang tidak normal yang dapat merujuk ke masalah keamanan yang tidak terpantau. System IDS dapat digunakan sebagai bagian dari proses observasi tetapi menggunakan IDS seharusnya tidak merujuk kepada ketidak-pedulian pada informasi log yang disediakan.

Response (respon)

Bila sesuatu yang tidak diinginkan terjadi dan keamanan suatu system telah berhasil disusupi,maka personil perawatan harus segera mengambil tindakan. Tergantung pada proses produktifitas dan masalah yang menyangkut dengan keamanan maka tindakan yang tepat harus segera dilaksanakan. Bila sebuah proses sangat vital pengaruhnya kepada fungsi system dan apabila di-shutdown akan menyebabkan lebih banyak kerugian daripada membiarkan system yang telah berhasil disusupi tetap dibiarkan berjalan, maka harus dipertimbangkan untuk direncakan perawatan pada saat yang tepat .Ini merupakan masalah yang sulit dikarenakan tidak seorangpun akan segera tahu apa yang menjadi celah begitu system telah berhasil disusupi dari luar.

TITIK LEMAH atau LUBANG YANG SERING TERJADI :

Weak protocols (protokol yang lemah)

Komunikasi jaringan komputer menggunakan protokol antara client dan server. Kebanyakan dari protokol yang digunakan saat ini merupakan protocol yang telah digunakan beberapa dasawarsa belakangan. Protokol lama ini, seperti File Transmission Protocol (FTP), TFTP ataupun telnet ,tidak didesain untuk menjadi benar-benar aman. Malahan faktanya kebanyakan dari protocol ini sudah seharusnya digantikan dengan protokol yang jauh lebih aman, dikarenakan banyak titik rawan yang dapat menyebabkan pengguna (user) yang tidak bertanggung jawab dapat melakukan eksploitasi. Sebagai contoh, seseorang dengan mudah dapat mengawasi "traffic" dari telnet dan dapat mencari tahu nama user dan password.

Software issue (masalah perangkat lunak)

Menjadi sesuatu yang mudah untuk melakukan eksploitasi celah pada perangkat lunak. Celah ini biasanya tidak secara sengaja dibuat tapi kebanyakan semua orang mengalami kerugian dari kelemahan seperti ini. Celah ini biasanya dibakukan bahwa apapun yang dijalankan oleh "root" pasti mempunyai akses "root", yaitu kemampuan untuk melakukan segalanya didalam system tersebut. Eksploitasi yang sebenarnya mengambil keuntungan dari lemahnya penanganan data yang tidak diduga oleh pengguna, sebagai contoh, buffer overflow dari celah keamanan "format string" merupakan hal yang biasa saat ini.Eksploitasi terhadap celah tersebut akan menuju kepada situasi dimana hak akses pengguna akan dapat dinaikkan ke tingkat akses yang lebih tinggi. Ini disebut juga dengan "rooting" sebuah "host" dikarenakan penyerang biasanya membidik untuk mendapatkan hak akses "root".

Buffer overflow

Buffer overflow mempunyai arti sama dengan istilahnya. Programmer telah mengalokasikan sekian besar memory untuk beberapa variabel spesifik. Bagaimanapun juga, dengan celah keamanan ini, maka variabel ini dapat dipaksa menuliskan kedalam "stack" tanpa harus melakukan pengecekan kembali bila panjang variabel tersebut diizinkan. Jika data yang berada didalam buffer ternyata lebih panjang daripada yang diharapkan, maka kemungkinan akan melakukan penulisan kembali stack frame dari "return address" sehingga alamat dari proses eksekusi program dapat dirubah. Penulis "malicious code" biasanya akan akan melakukan eksploitasi terhadap penulisan kembali "return address" dengan merubah "return address" kepada "shellcode" pilihan mereka sendiri untuk melakukan pembatalan akses "shell" dengan menggunakan hak akses dari "user-id" dari program yang tereksploitasi tersebut ."Shellcode" ini tidak harus disertakan dalam program yang tereksploitasi, tetapi biasanya dituliskan ke dalam bagian celah dari "buffer". Ini merupakan trik yang biasa digunakan pada variabel "environment" seperti ini. "Buffer overflow" adalah masalah fundamental berdasarkan dari arsitektur komputasi modern. Ruang untuk variabel dan kode itu sendiri tidak dapat dipisahkan kedalam blok yang berbeda didalam "memory". Sebuah perubahan didalam arsitektur dapat dengan mudah menyelesaikan masalah ini, tapi perubahan bukan sesuatu yang mudah untuk dilakukan dikarenakan arsitektur yang digunakan saat ini sudah sangat banyak digunakan.

Format string

Metode penyerangan "format string" merupakan sebuah metode penyerangan baru, ini diumumkan kepada publik diakhir tahun 2000. Metode ini ditemukan oleh hacker 6 bulan sebelum diumumkan kepada masyarakat luas. Secara fundamental celah ini mengingatkan kita akan miripnya dengan celah "buffer overflow". Kecuali celah tersebut tercipta dikarenakan kemalasan (laziness), ketidakpedulian (ignorance), atau programmer yang mempunyai skill pas-pasan. Celah "format string" biasanya disebabkan oleh kurangnya "format string" seperti "%s" di beberapa bagian dari program yang menciptakan output, sebagai contoh fungsi printf() di C/C++. Bila input diberikan dengan melewatkan "format string" seperti "%d" dan "%s"kepada program maka dengan mudah melihat "stack dump" atau penggunaan teknik seperti pada "buffer overflow". Celah ini berdasarkan pada "truncated format string" dari "input". Ini merujuk kepada situasi dimana secara external, data yang disuplai yang diinterpretasikan sebagai bagian dari "format string argument" .Dengan secara spesial membuat suatu input dapat menyebabkan program yang bermasalah menunjukkan isi memory dan juga kontrol kepada eksekusi program dengan menuliskan apa saja kepada lokasi pilihan sama seperti pada eksploitasi "overflow".

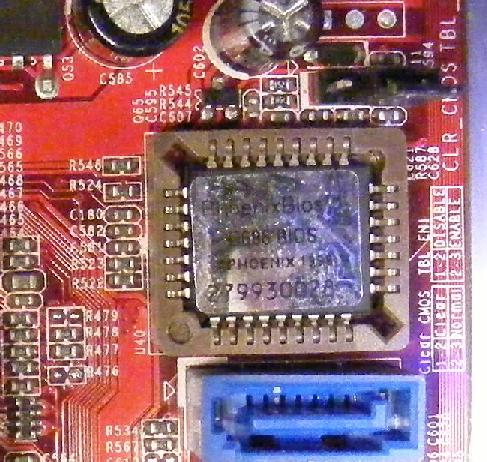

Hardware issue (masalah perangkat keras)

Biasanya perangkat keras tidak mempunyai masalah pada penyerangan yang terjadi. Perangkat lunak yang dijalankan oleh perangkat keras dan kemungkinan kurangnya dokumentasi spesifikasi teknis merupakan suatu titik lemah. Berikut ini merupakan contoh bagaimana perangkat keras mempunyai masalah dengan keamanan.

contoh 1: Cisco

Sudah lazim router cisco dianggap mempunyai masalah sistematis didalam perangkat lunak IOS (Interwork operating system) yang digunakan oleh mereka sebagai sistem operasi pada tahun 2003. Celah dalam perangkat lunak dapat menuju kepada "denial of service" (Dos) dari semua perangkat router. Masalah keamanan ini terdapat dalam cara IOS menangani protokol 53(SWIPE), 55(IP Mobility) dan 77(Sun ND) dengan nilai TTL (Time to live) 0 atau 1 . Biasanya, Protocol Independent Multicast (PIM) dengan semua nilai untuk hidup, dapat menyebabkan router menandai input permintaan yang penuh terhadap "interface" yang dikirimkan. Sebagai permintaan bila penuh, maka router tidak akan melakukan proses "traffic" apapun terhadap "interface" yang dipertanyakan. Cisco juga mempunyai beberapa celah keamanan yang terdokumentasi dan "patch" yang diperlukan telah tersedia untuk waktu yang cukup lama.

contoh 2: Linksys

Perangkat linksys mempunyai harga yang cukup murah sehingga banyak digunakan oleh orang. Beberapa perangkat linksys mempunyai masalah dengan celah keamanan yang dapat menuju kepada serangan "denial of service" (DoS). Celah keamanan yang memprihatinkan terdapat pada penanganan parameter "URL Embedded" yang dikirimkan kepada perangkat.

Misconfiguration (konfigurasi yang salah)

Kesalahan konfigurasi pada server dan perangkat keras (hardware) sangat sering membuat para penyusup dapat masuk kedalam suatu system dengan mudah. Sebagai contoh, penggantian halaman depan suatu situs dikarenakan kesalahan konfigurasi pada perangkat lunak "www-server" atapun modulnya. Konfigurasi yang tidak hati-hati dapat menyebabkan usaha penyusupan menjadi jauh lebih mudah terlebih jika ada pilihan lain yang dapat diambil oleh para penyusup. Sebagai contoh, sebuah server yang menjalankan beberapa layanan SSH dapat dengan mudah disusupi apabila mengijinkan penggunaan protokol versi 1 atau "remote root login" (RLOGIN) diizinkan. Kesalahan konfigurasi yang jelas ini menyebabkan terbukanya celah keamanan dengan penggunaan protokol versi 1, seperti "buffer overflow" yang dapat menyebabkan penyusup dapat mengambil hak akses "root" ataupun juga dengan menggunakan metode "brute-force password" untuk dapat menebak password "root".

DoS, DDoS

Serangan Denial of Service adalah serangan yang mengakibatkan setiap korbannya akan berhenti merespon atau "bertingkah" tidak lazim. Contoh serangan klasik "DoS" adalah "Ping of Death" dan "Syn Flood" yang untungnya sudah hampir tidak dapat dijumpai pada saat sekarang. Biasanya serangan DoS menyerang celah yang terdapat pada layanan system atau pada protokol jaringan kerja untuk menyebabkan layanan tidak dapat digunakan. Tehnik yang lainnya adalah menyebabkan system korban "tersedak" dikarenakan banyaknya paket yang diterima yang harus diproses melebihi kemampuan dari system itu sendiri atau menyebabkan terjadinya "bottleneck" pada bandwidth yang dipakai oleh system. Serangan "Distributed Denial of Service" (DDoS) merupakan tipe serangan yang lebih terorganisasi. Jenis serangan ini biasanya membutuhkan persiapan dan juga taktik untuk dapat menjatuhkan korbannya dengan cepat dan sebelumnya biasanya para penyerang akan mencari system kecil yang dapat dikuasai dan setelah mendapat banyak system kecil maka penyerang akan menyerang system yang besar dengan menjalankan ribuan bahkan puluhan ribu system kecil secara bersamaan untuk menjatuhkan sebuah system yang besar. Worm "MyDoom" yang terkenal itu dibuat untuk melancarkan serangan besar-besaran dari puluhan ribu system yang terinfeksi untuk menyerang situs www.sco.com. Serangan itu sukses besar yang menyebabkan www.sco.com harus dipindahkan dari DNS untuk dapat menjalankan kembali layanan.

Viruses (virus)

Salah satu definisi dari program virus adalah menyisipkan dirinya kepada objek lain seperti file executable dan beberapa jenis dokumen yang banyak dipakai orang. Selain kemampuan untuk mereplikasi dirinya sendiri, virus dapat menyimpan dan menjalankan sebuah tugas spesifik. Tugas tersebut bisa bersifat menghancurkan atau sekedar menampilkan sesuatu ke layar monitor korban dan bisa saja bertugas untuk mencari suatu jenis file untuk dikirimkan secara acak ke internet bahkan dapat melakukan format pada hard disk korban .

Virus yang tersebar di internet yang belum dikenali tidak akan dapat ditangkap oleh program antivirus ataupun semacamnya yang meskipun korban telah terjangkiti tetapi tidak mengetahuinya. Perangkat lunak antivirus biasanya mengenali virus atau calon virus melalui tanda yang spesifik yang terdapat pada bagian inti virus itu sendiri. Beberapa virus menggunakan tehnik polymorphic agar luput terdeteksi oleh antivirus.

Kebiasaan virus polymorphic adalah merubah dirinya pada setiap infeksi yang terjadi yang menyebabkan pendeteksian menjadi jauh lebih sulit. Praktisnya setiap platform computer mempunyai virus masing-masing dan ada beberapa virus yang mempunyai kemampuan menjangkiti beberapa platform yang berbeda (multi-platform). Virus multi-platform biasanya menyerang executable ataupun dokumen pada Windows dikarenakan kepopuleran oleh system operasi Microsoft Windows dan Microsoft Office sehingga banyak ditemukan virus yang bertujuan untuk menghancurkan "kerajaan" Microsoft Corp.

Sebuah "worm" komputer merupakan program yang menyebar sendiri dengan cara mengirimkan dirinya sendiri ke system yang lainnya. Worm tidak akan menyisipkan dirinya kepada objek lain. Pada saat sekarang banyak terjadi penyebaran worm dikarenakan para pengguna komputer tidak melakukan update pada perangkat lunak yang mereka gunakan, yang dimana ini berarti, sebagain contoh, Outlook Express mempunyai fungsi yang dapat mengizinkan eksekusi pada file sisipan (attachment) e-mail tanpa campur tangan dari pengguna komputer itu sendiri.

Trojan horse

Trojan horse adalah program yang berpura-pura tidak berbahaya tetapi sebenarnya mereka sesuatu yang lain. Salah fungsi yang biasa terdapat pada "trojan horse" adalah melakukan instalasi "backdoor" sehingga si pembuat program dapat menyusup kedalam komputer atau system korban.

junk mail (

junk mail sesungguhnya bukan suatu ancaman keamanan yang serius, tetapi dengan penyebaran virus dan worm melalui e-mail, maka jumlah junk mail juga ikut bertambah. Ancaman keamanan sesungguhnya bukan dari e-mail sampah itu sendiri melainkan file sisipannya (attachment) yang patut diwaspadai dikarenakan penyebaran virus dan worm menggunakan metode ini.

Time bomb (bom waktu)

Time bomb adalah program yang mempunyai tugas tetapi dengan waktu tertentu baru akan menjalankan tugasnya. Beberapa jenis virus dan worm juga mempunyai kesamaan fungsi dengan aplikasi ini. Time bomb berbeda dengan virus ataupun worm dikarenakan dia tidak melakukan replikasi terhadap dirinya tetapi melakukan instalasi sendiri kedalam system.

METODE PENYERANGAN

Scanning

Scanning adalah metode bagaimana caranya mendapatkan informasi sebanyak-banyaknya dari IP/Network korban. Biasanya "scanning" dijalankan secara otomatis mengingat "scanning" pada "multiple-host" sangat menyita waktu. "Hackers" biasanya mengumpulkan informasi dari hasil "scanning" ini. Dengan mengumpulkan informasi yang dibutuhkan maka "hackers" dapat menyiapkan serangan yang akan dilancarkannya. Nmap merupakan sebuah network scanner yang banyak digunakan oleh para professional di bidang network security, walaupun ada tool yang khusus dibuat untuk tujuan hacking, tapi belum dapat mengalahkan kepopuleran nmap. Nessus juga merupakan network scanner tapi juga akan melaporkan apabila terdapat celah keamanan pada target yang diperiksanya. Hacker biasanya menggunakan Nessus untuk pengumpulan informasi sebelum benar-benar meluncurkan serangan. Untungnya beberapa scanner meninggalkan "jejak" yang unik yang memungkinkan para System administrator untuk mengetahui bahwa system mereka telah di-scanning sehingga mereka bisa segera membaca artikel terbaru yang berhubungan dengan informasi log.

Password cracking

Brute-force adalah sebuah tehnik dimana akan dicobakan semua kemungkinan kata kunci (password) untuk bisa ditebak untuk bisa mengakses kedalam sebuah system. Membongkar kata kunci dengan tehnik ini sangat lambat tapi efisien, semua kata kunci dapat ditebak asalkan waktu tersedia. Untuk membalikkan "hash" pada kata kunci merupakan suatu yang hal yang mustahil, tapi ada beberapa cara untuk membongkar kata kunci tersebut walaupun tingkat keberhasilannya tergantung dari kuat lemahnya pemilihan kata kunci oleh pengguna. Bila seseorang dapat mengambil data "hash" yang menyimpan kata kunci maka cara yang lumayan efisien untuk dipakai adalah dengan menggunakan metode "dictionary attack" yang dapat dilakukan oleh utility John The Ripper . Masih terdapat beberapa cara lainnya seperti "hash look-up table" tapi sangat menyita "resources" dan waktu.

Rootkit

Rootkit adalah alat untuk menghilangkan jejak apabila telah dilakukan penyusupan. Rootkit biasanya mengikutkan beberapa tool yang dipakai oleh system dengan sudah dimodifikasi sehingga dapat menutupi jejak. Sebagai contoh, memodifikasi "PS" di linux atau unix sehingga tidak dapat melihat background process yang berjalan.

Sniffer

Peralatan yang dapat memonitor proses yang sedang berlangsung.

Spoofing

Penggunaan komputer untuk meniru (dengan cara menimpa identitas atau alamat IP).

Phreaking

Perilaku menjadikan sistem pengamanan telepon melemah.

Remote Attack

Segala bentuk serangan terhadap suatu mesin dimana penyerangnya tidak memiliki kendali terhadap mesin tersebut karena dilakukan dari jarak jaruh di luar sistem jaringan atau media transmisi.

Hole

Kondisi dari software atau hardware yang bisa diakses oleh pemakai yang tidak memiliki otoritas atau meningkatnya tingkat pengaksesan tanpa melalui proses autorisasi.

Eavesdropping,

mendapatkan duplikasi pesan tanpa ijin

Masquerading

Mengirim atau menerima pesanmenggunakan identitas lain tanpa ijin mereka

Message tampering

Mencegat atau menangkap pesan dan mengubah isinya sebelum dilanjutkan ke penerima sebenarnya. “man-in-the-middle attack” adalah bentuk message tampering dengan mencegat pesan pertama pada pertukaran kunci enkripsi pada pembentukan suatu saluran

yang aman. Penyerang menyisipkan kunci lain yang memungkinkan dia untuk mendekrip pesan berikutnya seelum dienkrip oleh penerima

Replaying

Menyimpan pesan yang ditangkap untuk pemakaian berikutnya. Denial of Service,membanjiri saluran atau sesumber lain dengan pesan yang bertujuan untuk menggagalkan pengaksesan pemakai lain

Hacker

· Orang yang secara diam-diam mempelajari sistem yang biasanya sukar dimengerti untuk kemudian mengelolanya dan men-share hasil ujicoba yang dilakukannya.

· Hacker tidak merusak sistem

Craker

· Orang yang secara diam-diam mempelajari sistem dengam maksud jahat

· Muncul karena sifat dasar manusia yang selalu ingin membangun (salah satunya merusak)

DEFENDING [BERTAHAN]

Firewall

Komputer dan jaringan kerja yang terhubung dengan internet perlu untuk dilindungi dari serangan. Firewall adalah cara yang lumayan efeltif untuk melakukannya. Secara umum firewall akan memisahkan public network dan private network. Tipe firewall dapat dibagi menjadi beberapa kategori, contohnya: Packet Filtering Firewall, "Proxy Firewall".

Logs

Seorang system administrator wajib untuk melihat log dari system dari waktu ke waktu. Dengan melihat log maka system administrator dapat melihat aktifitas yang terjadi dan kemungkinan besar dapat melakukan antisipasi apabila terlihat beberapa aktifitas yang mencurigakan terjadi.

IDS. (Intrusion Detection System)

Satu cara umum melakukan otomatisasi pada pengawasan penyusupan adalah dengan menggunakan IDS. IDS akan mendeteksi jenis serangan dari "signature" atau "pattern" pada aktifitas jaringan. Bahkan dapat melakukan blokade terhadap traffic yang mencurigakan.

Honeypot

HoneyPot adalah server umpan yang merupakan pengalih perhatian. Tujuan dari honeypot adalah mereka tidak menjalankan layanan sebagaimana umumnya server tetapi berpura-pura menjalankannya sehingga membiarkan para penyusup untuk berpikir bahwa mereka benar-benar adalah "server" yang sesungguhnya. Honeypot juga bermanfaat untuk melihat tehnik yang digunakan oleh para penyusup untuk dapat masuk kedalam system juga sebagai alat untuk mengumpulkan bukti sehingga para penyusup dapat diproses secara hukum.

Configuration

Seperti yang telah dibahas sebelumnya, konfigurasi yang hati-hati akan membantu anda untuk bertahan terhadap kemungkinan serangan yang terjadi. Kebanyakan dari kasus penggantian halaman muka situs (web defacement) terjadi dikarenakan kesalahan konfigurasi sehingga menyebabkan pihak ketiga dapat mengambil keuntungan dari kesalahan ini.